Photo by FKS

Cybersecurity und Konsorten

Am 07. September 2023 fand die diesjährige “FKS connect IT!” eintägige Konferenz statt. Im sehr schönen Ambiente Yu Garden Hamburg trafen sich Experten und Interessenten aus dem Bereich Security. Hier die Agenda:

Christian Schröder (FKS)

Eröffnung der FKS connect IT! 2023 durch die FKS Geschäftsführung

Volker Kozok, Cybersecurity Experte

Im Westen nichts Neues, der russische Cyberwar und die Auswirkungen auf Politik und Wirtschaft

Stefan Fritz, Senior Manager Channel Sales (Sophos)

Cybersecurity als Service – Sinn oder Unsinn?

Olaf Schindler, Senior Channel Account Manager DACH (Forcepoint)

Quo vadis IT-Security – Wohin wird sich der Markt entwickeln?

Andreas (Andi) Kaßler (SARK Solutions)

David Berger, Enterprise Account Manager (Pentera)

Manchmal kommt man einfach zu spät ... und was man dagegen tun kann

Jan Bräuer, Prokurist (FKS)

Wie, was, wann und wo? Orientierung und Planung in einer unsicheren & komplexen IT-Welt: Informationssicherheit einfach gemacht.

Oliver Listl, Senior System Engineer (Infinigate)

Irgendwann trifft es JEDEN

Patrick Böhm, Teamleiter Micosoft (FKS)

Tim Themann, Leitung Professional Services (FKS)

consulting.365 – Strukturiert zu mehr Sicherheit und Resilienz mit Microsoft 365

Gabriel Zajusch, Vertrieb Managed Services (FKS)

Tede Mertens, System Engineer (Veeam)

Ultra-Resilientes Backup in der Hamburg-Cloud

Heinz Mäurer, HP Wolf Security (HP Deutschland)

Zeit für eine andere Endpoint Security?

Eine kleine Auswahl an Themen

Die Konferenz war insgesamt ein tolles Event. Beeindruckend ist die Tatsache, dass FKS alles aus eigener Hand organisiert und umgesetzt hat. Sprich die Moderation, Ton, Audio, Speaker-Begleitung, Online-Stream … . Wirklich klasse. Und das Essen war nebenbei auch sehr gut, trotz subtropischer Hitze im Garten.

Quo vadis IT-Security – Wohin wird sich der Markt entwickeln?

Der Vortrag von Olaf Schindler (Forcepoint) hat mir gut gefallen, denn Olaf ist zuerst allgemein auf das Thema Generative AI eingegangen. Hierzu ein gutes Statement von Dr. Souhir Be Souissi:

Es gibt praktisch keine Beschränkungen, wie diese Systeme mit anderen Technologien kombiniert werden können, insbesondere mit anderen, eher klassischen Formen von Software. Die von ihnen (der AI) erzeugte Ausgabe, entweder in Form von Text, Code oder Bildern, kann ohne weiteres von anderen Teilsystemen verwendet werden, um eine allgemeine Lösung zu bilden.

Ausserdem hat er den Begriff Enshittification beleuchtet. Dieser stammt von Cory Doctorow und er befasst sich mit dem Verfall der Nützlichkeit von Online-Plattformen den er als eine durch Gier verursachte Verschlechterung einer Online-Umgebung definiert:

Plattformen sterben folgendermaßen: Zuerst sind sie gut zu ihren Nutzern; dann missbrauchen sie ihre Nutzer, um die Dinge für ihre Geschäftskunden besser zu machen; schließlich missbrauchen sie diese Geschäftskunden, um den gesamten Wert für sich selbst zurückzubekommen. Dann sterben sie. Ich nenne das “Enshittification”, und es ist eine scheinbar unvermeidliche Folge, die sich aus der Kombination der Leichtigkeit ergibt, mit der eine Plattform die Wertzuweisung verändert, in Verbindung mit der Natur eines “zweiseitigen Marktes”, in dem eine Plattform zwischen Käufern und Verkäufern sitzt und beide als Geiseln für den jeweils anderen hält und einen immer größeren Anteil des Wertes abgreift, der zwischen ihnen vermittelt wird.

Quelle: https://en.wikipedia.org/wiki/Cory_Doctorow

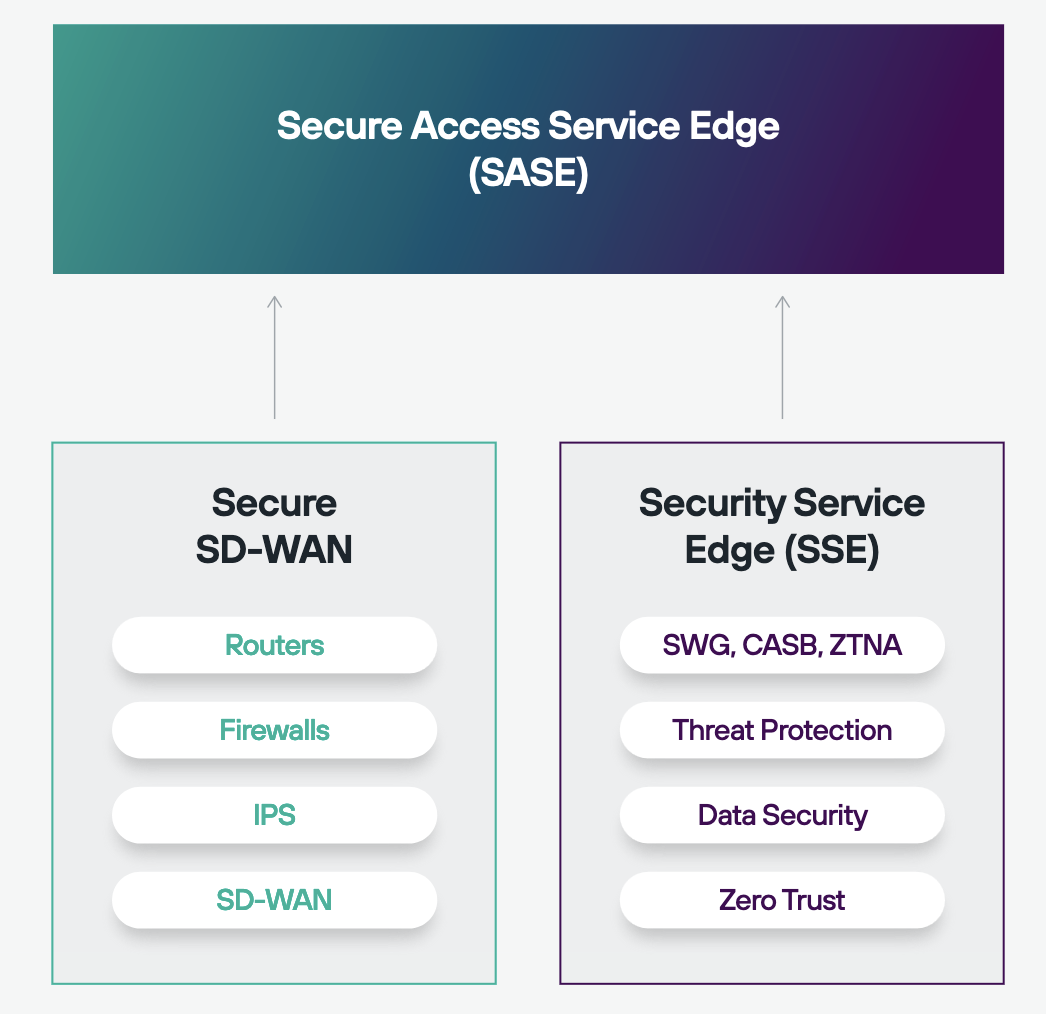

Letztlich hat er das Forcepoint SASE - Secure Acces Service Edge Konzept vorgestellt, Dieses setzt sich aus den Modellen SSE (Security Service Edge) von Forrester und dem Modell SD-WAN von Gartner zusammen:

Quelle: The Practical Executive’s Guide to SASE - Whitepaper

Er beschreibt das Ziel mit: “Befähigen Sie Ihre Mitarbeiter, die neuesten Innovationen zu nutzen und gleichzeitig die Daten zu schützen”.

Manchmal kommt man einfach zu spät … und was man dagegen tun kann

Ich bin mitlerweile ein großer Fan von Pentera als Tool, zur kontinuierlichen Überwachung der Infrastruktur nach Angriffsvektoren. Pentera ist kein Schutz-Tool. Pentera ist der Hacker. Und genau das ist die einzige vernünftige Möglichkeit herauszufinden, ob meine Systeme hackbar sind.

David Berger und Andi Kaßler haben Pentera live vorgestellt und eindrucksvoll gezeigt, was das Tool alles kann. Jedes Unternehmen sollte Pentera einsetzen und herausfinden, wo die Schwachstellen in seiner Infrastruktur sind. Sark Solutions bietet hierfür ein erstes Kennenlernen und Einblick in die Möglichkeiten.

Die Kernaussagen zu Pentera sind wie folgt:

- Die meisten Schwachstellen die ausgenutzt werden, sind älter als zwei bis drei Jahre.

- Pentests einmal im Jahr oder Monat bringt nichts, da sich die Angriffsvektoren im Unternehmen täglich ändern.

- 3 Punkte von Pentera:

- alle Daten bleiben im Unternehmen

- alles on premis

- kein Mitarbeiter notwendig weil komplett automatisiert

- Was man braucht um zu starten: eine IP Adresse im internen Netz

Ultra-Resilientes Backup in der Hamburg-Cloud

Ein ebenso guter Vortrag kam von Gabriel Zajusch (FKS) und Tede Mertens (Veema) zum Thema Backup in der Hamburg Cloud (FKS). Dabei haben sie die “Datenschutz Postleitzahl 32110” vorgestellt. Hier in Kürze:

3

3 Kopien der Daten

- Produktivdaten

- Backup

- Backup Kopie in einer Co-Location (Tape, VCSP, Cloud)

Analog:

- CDP Replikation

- Snapshot

- Snapshot Kopie

2

2 verschiedene Medien

-

- Disk

-

- Tape

1

1ne Offsite Kopie

1

Offline, air-gapped, immutable oder insider protected

0

Keine Fehler nach Überprüfung der Backups auf Wiederherstellbarkeit

Der Begriff Ultra-Resilienz erklärt sich so:

- Insider Protection

- Schutz vor Vernichtung der Backups durch verschieben in den „Papierkorb“

- Wiederherstellung in der Cloud

- Sicheres Rechenzentrum

- Trennung der administrativen Verantwortung

Zeit für eine andere Endpoint Security?

Heinz Mäurer (HP Wolf Security) hat den letzten, aber nicht minder guten, Vortrag gehalten über das Thema Angriffe über die Hardware und den Menschen - z.B. ein Laptop und dessen User. Hierzu ein Claim:

Inherentes Risiko

Die Schnittstelle zwischen Mensch und Maschine bleibt Einstiegstor Nummer 1 - mehr als 85% aller Angriffe starten beim Faktor Mensch. Denn: Mitarbeitende lassen sich auch beim Einsatz der vielfältigsten Tools immer ähnlich angreifen - über emotionale Manipulation und Social Engineering (Social Hacking).

Weiterhin stellt er fest, dass “Neue Ziele, alte Ziele neu entdeckt” werden:

- Angriffe unterhalb des Betriebssystems

- Geräte mit Fernzugriff mehr im Fokus

- Drucker

- Faktor Mensch

Bedeutend und gewichtig sind hierbei die Zahlen, dass in 2022 203 Mrd. EUR Schaden durch Cyberangriffe in Deutschland entstanden sind. Zum Vergleich: Die Steuereinnahmen des Bundes bekliefen sich in 2022 auf 328 Mrd EUR. Prognosen zeigen, dass die Ausgaben von 6,9 Mrd EUR für4 Cyberscurity in 2022 weiter steigen werden.

Fazit

Cybercrime, Cyberangriffe, Cyberwar und Cybersecurity. Es geht uns alle etwas an. Wir sprechen nicht nur von massiven finaziellem Schaden, sondern auch von Reputations- und emotionalem Schaden. Es gilt also weiterhin nah an den Lösungen dran zu bleiben und sich nicht davor zu scheuen, aufwändige und ev. auch unbequeme Wege zu gehen. Im Geschäftlichen, aber auch immer mehr im Privaten Bereich.